Cybersec i AI. Dojrzałość cyberbezpieczeństwa i sztuczna inteligencja

Cybersec i AI. Dojrzałość cyberbezpieczeństwa i sztuczna inteligencja

Spis treści

Czas czytania: 14 min

Połączenie cyberbezpieczeństwa ze sztuczną inteligencją przywodzi na myśl automatyzację i podniesienie poziomu ochrony firmy przed cyberatakami. Kojarzy się z zaawansowanym, dojrzałym i aktywnym podejściem. Ale także wymykającym się zrozumieniu. W czym tak naprawdę AI miałoby w CyberSec służyć? W czym pomagać?

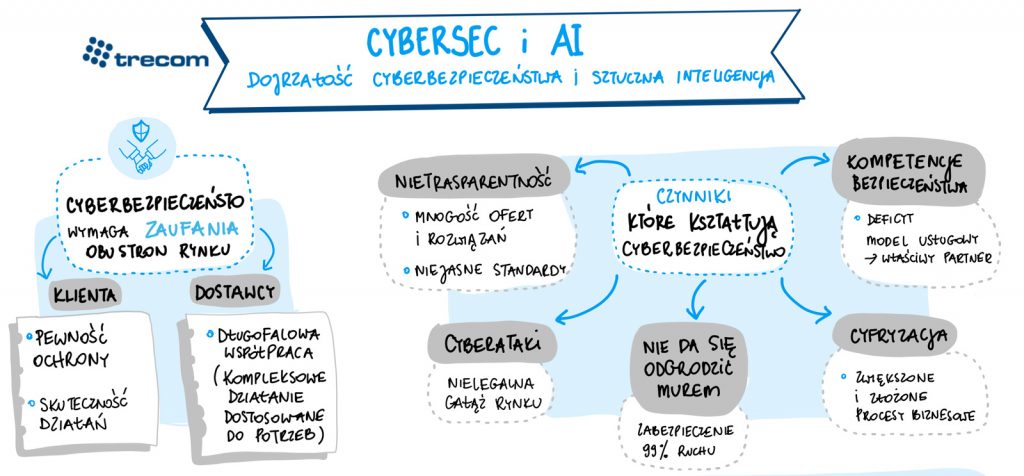

Rozmowa o cyberbezpieczeństwie wymaga zawsze zaufania obu stron rynku. Klient chciałby wraz z produktem pozyskać pewność ochrony przed zagrożeniami dziś i w przyszłości. Ta zależy od kompetencji partnera biznesowego. Od jego potencjału skutecznego działania, wyrażającego się w liczbie specjalistów, potwierdzających to wszystko referencjach.

Klient może nie wiedzieć, że te trzy elementy warunkowane są z kolei podejściem, jakie reprezentuje dostawca. Wyrażać się ono powinno, najkrócej rzecz ujmując, w jego nastawieniu na długofalową współpracę. Wówczas poprzez kompleksowe podejście, może w toku wspólnych projektów dobrze określić rzeczywiste potrzeby klienta, następnie je wypełnić i pomóc w efektywnym, bo świadomym zarządzaniu bezpieczeństwem. Wówczas też wspólnie mogą dyskutować o sensie i korzyściach, jakie wiążą się z wdrożeniem rozwiązań cyberbezpieczeństwa wykorzystujących AI. Bez zaufania, podejmowanie takiej rozmowy jest chybione, co łatwo udowodnić.

Zacznijmy od małej prowokacji.

Po co właściwie kolejne inwestycje w cyberbezpieczeństwo? W rozwiązania, które dostawcy reklamują jako wsparte przez AI? Klienci tego z reguły nie wiedzą. Mogą zareagować więc biznesowo – negocjować, stawić opór i odrzucić wysokopoziomową wizję wobec braku pragmatycznych argumentów. Albo entuzjastycznie, bo akurat przeżywają fazę akceptacji i dobroci dla cyberbezpieczeństwa. Zależy to od modelu, sytuacji w firmie, zrozumienia rynku.

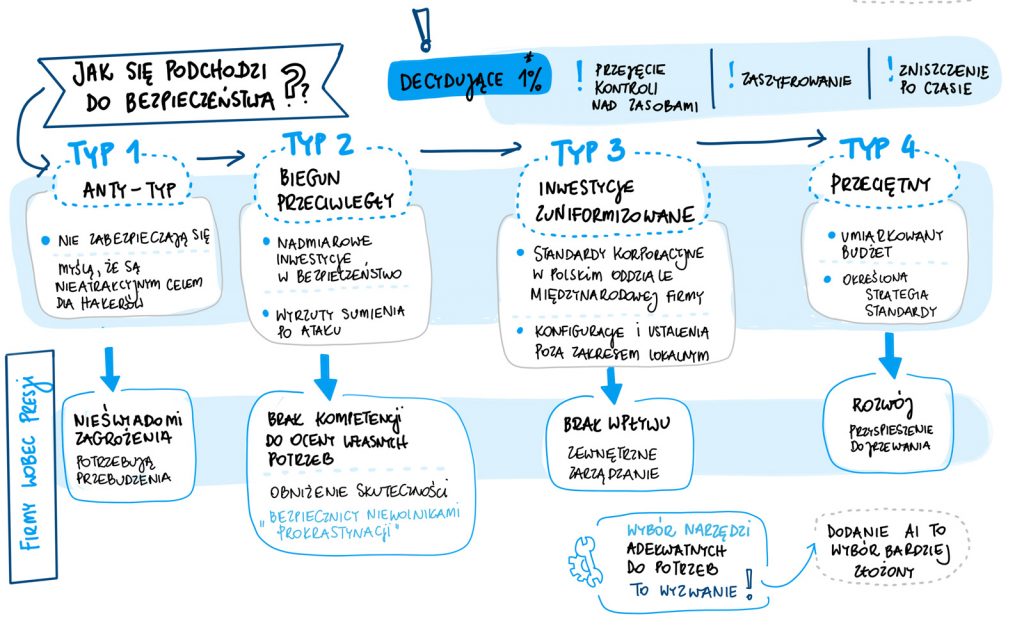

Jak się podchodzi do cyberbezpieczeństwa?

Podejście do inwestycji w cyberbezpieczeństwo można podzielić z grubsza na kilka głównych typów. Kryterium ich definicji stanowią intencje, świadomość, decyzyjność. Scharakteryzujmy je krótko, wspominając na koniec także o konsekwencjach. Te przekładają się bowiem na odporność na aktualną sytuację na rynku cyberbezpieczeństwa.

Pierwszy to w zasadzie anty-typ. Reprezentuje go całkiem liczne grono firm, które nie zabezpieczają się w żaden sposób. Nie mają dowodu, że do ich zasobów się włamano. Może mają poczucie, że nie są atrakcyjnym celem dla hakerów? Ale z większym prawdopodobieństwem można przyjąć, że nie mają świadomości, iż ich infrastruktura została już zinfiltrowana.

Drugi typ to biegun przeciwległy. Nadmiarowe inwestycje w bezpieczeństwo. To częsta sytuacja, kiedy zakup narzędzi ma zrównoważyć dawne zaległości w nakładach na cyberbezpieczeństwo. Impulsem może być na przykład jakiś incydent, włamanie. Wyrzut sumienia nakazuje wówczas wybierać najbogatsze opcje rozwiązań czy pakietów usług. Zaletą, w oczach firm reprezentujących takie podejście, jest i to, że doskonale skraca ono proces selekcji, a w zasadzie decyzyjny. Kryterium w dużym uproszczeniu brzmi – wydać maksymalnie budżet na rozwiązanie. Przy okazji pomijając zwykle wydatki na kompetencje. W efekcie potencjał rozwiązań wykorzystywany jest częściowo lub zgoła minimalnie.

Trzeci typ, to inwestycje zuniformizowane, podlegające standardowi korporacyjnemu w polskim oddziale międzynarodowej firmy. Jest on ustalany w zagranicznej, zewnętrznej kwaterze głównej. Z rozdzielnika nakazuje się wdrożenie zestawu określonych rozwiązań i ich konfigurację w określony sposób. Zwykle standardy te są wyśrubowane ale zarządzanie nimi na najwyższym poziomie jest poza zakresem zadań lokalnego cyberbezpieczeństwa. Można dyskutować o efektywności doboru tych narzędzi, może przecież nastąpić jakaś nadmiarowość. Ale jest to dyskusja teoretyczna, bo decyzje pozostają poza zasięgiem lokalnych bezpieczników.

Czwarty typ, można określić, jako przeciętny. Umiarkowany budżet na cyberbezpieczeństwo warunkuje powściągliwy rozwój kompetencji tego obszaru. Posiada określony standard i strategię, realizowane poprzez zestaw wykorzystywanych rozwiązań. Wyzwaniem w tym wypadku jest rozwój sytuacji w otoczeniu. Wraz ze scyfryzowaniem biznesu rośnie zakres zadań, obszarów, zagadnień do ochrony. Firmy te odczuwają rosnącą presję na swoje cyberbezpieczeństwo. W zależności od świadomości reagują szybciej lub wolniej. Bardziej lub mniej adekwatnie. Reakcja polega na próbie dostosowania swojego cyberbezpieczeństwa, wdrożenia określonych rozwiązań.

Aby ocenić odporność poszczególnych typów cyberbezpieczeństwa, trzeba określić jeszcze, które czynniki dziś przede wszystkim tę odporność testują i definiują.

Czynniki, które kształtują cyberbezpieczeństwo

Po pierwsze, takim czynnikiem jest nietransparentność na rynku rozwiązań cyberbezpieczeństwa. W chwili obecnej kilkudziesięciu, około 80 dostawców globalnych oferuje kilkaset narzędzi i rozwiązań. Dodajmy drugie tyle polskich dostawców. Wyzwanie samo w sobie stanowi porównanie ofert, kiedy już firma określi co jest jej potrzebne (choć to nie jest regułą – patrz typ 2). Trudność pogłębia dość swobodne podejście do definicji rozwiązań i standardów. Czy wiemy na pewno, na czym polega kanon rozwiązania klasy EDR (Endpoint Detection and Response) albo jakie funkcje musi zapewniać platforma SOAR (Security Orchestration, Automation and Response) Kto wie, które z rozwiązań SIEM (Security Information and Event Management) jest rozwiązaniem nowoczesnym, a które to legacy SIEM, które przyniesie więcej problemu niż pożytku?

Po drugie, cyberataki to dzisiaj profesjonalna, choć nielegalna gałąź rynku. Po drugiej stronie znajdują się najczęściej eksperci o kompetencjach co najmniej równych lub wyższych od kompetencji specjalistów bezpieczeństwa zatrudnionych w firmie. Dlatego ich rozwiązania są w stanie przełamać każde rozwiązanie antywirusowe czy firewall. Złośliwy kod potrafi przeniknąć do każdej organizacji. Wyzwaniem hakerów jest następnie rozpoznać szybko i trafnie zasoby, które chcą przejąć. Jest to newralgiczna faza. Niedługi, ale dostateczny czas na zidentyfikowanie ataku i wykonanie skutecznych akcji, które go zatrzymają.

Najtrudniejszym elementem cyberbezpieczeństwa jest więc ustalenie, czy podejrzana aktywność w sieci, taka jak przenoszenie dużej ilości danych, jest zwyczajnym działaniem użytkownika czy też działaniem hakera. Analizowanie tych danych bez pomocy AI jest czasochłonne i wymaga dużej liczby ekspertów bezpieczeństwa, których brakuje na rynku. Za pomocą uczenia maszynowego system bezpieczeństwa potrafi zapewnić kompletną i wzajemnie połączoną analizę między różnymi działami firmy. Umożliwia tym samym nawet mniej wyspecjalizowanemu personelowi nauczenie się, jak radzić sobie z atakami hakerów.

Po trzecie, co wynika z punktu drugiego, w dzisiejszym podejściu do cyberbezpieczeństwa przyjmuje się, że nie da się odgrodzić organizacji nieprzebytym murem. Rozwiązania do ochrony połączenia sieciowego firmy ze światem są bardzo skuteczne, odsiewają z pewnością ponad 99% ataków, prób phishingu, zaimplementowania złośliwego kodu.

Ale ten 1%, które przeniknie, staje się w klasycznym podejściu ruchem dopuszczonym, „legalnym” w ramach obowiązującej polityki bezpieczeństwa. Rozwiązania broniące „granicy” nie ingerują w ruch pomiędzy urządzeniami i zasobami wewnątrz firmy i na zewnątrz. Nie trzeba dodawać, że wszelkie próby przemieszczania się i namnażania złośliwego kodu nie są w zakresie zainteresowania ani działania tych rozwiązań. Monitorowaniem tego, co dzieje się „za murem” muszą zająć się więc inne, nowe systemy. To one, na podstawie nietypowego zachowania użytkowników czy urządzeń wszczynają alarm i przeciwdziałają próbie przejęcia firmy, która jest już w toku.

Po czwarte, cyfryzacja firmy zwiększa presję na systemy obronne. Cyfryzacja dotyczy coraz większej liczby procesów biznesowych, produkcyjnych. Adaptowane są modele działania, jak zdalna czy hybrydowa praca oraz architektury, jak chmury obliczeniowe, które stwarzają nowe obszary wymagające zabezpieczenia.

Po piąte i szóste – kompetencje bezpieczeństwa są coraz bardziej deficytowe, a nawet bardzo bogate firmy wiedzą, że cyberbezpieczeństwo nie jest ich podstawową działalnością. Dlatego w bezpieczeństwie rozwija się model usługowy. Jego adaptacja to kolejne wyzwanie dla firm. Oznacza wybór odpowiednich usług i ich dostawcy, zintegrowanie z własnymi zasobami oraz łagodzenie ryzyka utraty kompetencji strategicznych cyberbezpieczeństwa, prowadzącej do uzależnienia od dostawcy. Kwestie doboru długofalowego partnera, który będzie dysponował odpowiednio licznymi zespołami specjalistów, ale także kompetencjami doradczymi, konsultingowymi, jest bez wątpienia wyzwaniem.

Firmy wobec presji

W przypadku organizacji pierwszego typu, wszystkie powyższe zjawiska i wyzwania są poza obszarem ich percepcji. Właściwie firmy te wymagają przebudzenia – wydarzenia, które zmieni ich nastawienie. Niestety to z reguły będzie przykre doświadczenie, np. włamanie i przejęcie zasobów firmy, które skutkuje przestojem, zatrzymaniem działalności lub koniecznością zapłaty okupu. Takie naruszenie bezpieczeństwa w firmie (np. szantaż po kradzieży danych) dla osób decyzyjnych odpowiedzialnych za bezpieczeństwo IT oznacza zwykle przykre konsekwencje, ze zwolnieniem z pracy włącznie.

W przypadku organizacji trzeciego typu, zarządzaniem bezpieczeństwa zajmują się z kolei zewnętrzne czynniki.

Organizacje typu drugiego są skłonne do nadmiarowych inwestycji. Mogą nie posiadać kompetencji do oceny własnych potrzeb. Rosnąca złożoność cyberbezpieczeństwa może skłonić je do zmiany nastawienia i racjonalizację. Zależnie od sytuacji może to być dobrowolne lub wymuszone przyspieszenie dojrzewania. Podążanie utartą ścieżką będzie pogłębiać sytuację, w której posiada konkurujące źródła prawdy. To z kolei prowadzi do erozji zaufania do narzędzi bezpieczeństwa i obniża ich skuteczność (mechanizm taki opisuje tekst „Bezpiecznicy niewolnikami prokrastynacji”).

Podsumowując: wybór narzędzia lub zestawu narzędzi adekwatnych do potrzeb oraz możliwości na dziś i jutro firmy jest poważnym wyzwaniem. Dodanie AI jako elementu rozwiązań cyberbezpieczeństwa czyni ten wybór jeszcze bardziej złożonym. AI z założenia pomaga w redukcji fałszywych alarmów, pozwala wykryć więcej prawdziwych alarmów oraz przyspieszyć procesy wykrycia i reakcji (detect and response). W tym ostatnim wypadku jest bardzo ważnym elementem rozwiązania problemu 1% zagrożeń przenikających do firmy.

Decydujące 1%

Wspomniany wyżej 1% zagrożeń przenikających ochronę zapory ogniowej i antywirusów to ujęcie szacunkowe. Odsetek ten może być wyższy, jeśli firma jest mniej zabezpieczona lub mniejszy, jeśli lepiej. Istota problemu pozostaje niezmienna. Bariera ochronna może być przełamana.

Złośliwy kod może przeniknąć na wiele sposobów. Zwykle jednak atak – przejęcie kontroli nad zasobami, zaszyfrowanie ich albo zniszczenie – następuje po pewnym czasie. W przypadku ransomware na przykład jest to przeciętnie 14 dni. Zostawia to dostatecznie dużo czasu, aby przy pomocy nowoczesnych narzędzi odkryć a następnie zneutralizować zagrożenie.

Informacja jest wyłuskiwana z obserwacji tysięcy i milionów interakcji użytkowników i maszyn. Poszukiwane są wszelkie anomalie w ich zachowaniu. Może to dotyczyć wolumenu przesyłanych lub odbieranych danych, kierunków komunikacji. Z morza zdarzeń trzeba wychwycić to, co nie mieści się w zwykłej skali, czymkolwiek by nie było. Właśnie dlatego machine learning, czyli uczenie maszynowe, nadaje się doskonale do tego celu. Kiedy nie wiemy, co chcemy wykryć i próbujemy zdefiniować typowe i normalne zachowania, uczące się w tysiącach iteracji – to rozwiązania ML są najlepszym kandydatem do zatrudnienia. Dziś to także najważniejszy obszar bezpieczeństwa, w którym szuka się tego wsparcia.

Warto zaznaczyć, że brak założeń odróżnia właśnie pozytywnie ML, od rozwiązań opartych o ustalane i gromadzone sygnatury. Wzór normalnego zachowania może ewoluować, tym samym zmieniają się cechy zdarzeń wykraczających poza normę. Decydują o tym miliony zależności, nie do przetworzenia w skończonym czasie przez ludzkiego analityka bezpieczeństwa. Przypomnijmy, ponadto, że to, co wchodzi do firmy jako zatwierdzony ruch, nie jest już obserwowane przez systemy firewall. Tym samym administrator nie jest w stanie przeanalizować jego wszystkich charakterystyk i odstępstw od nich.

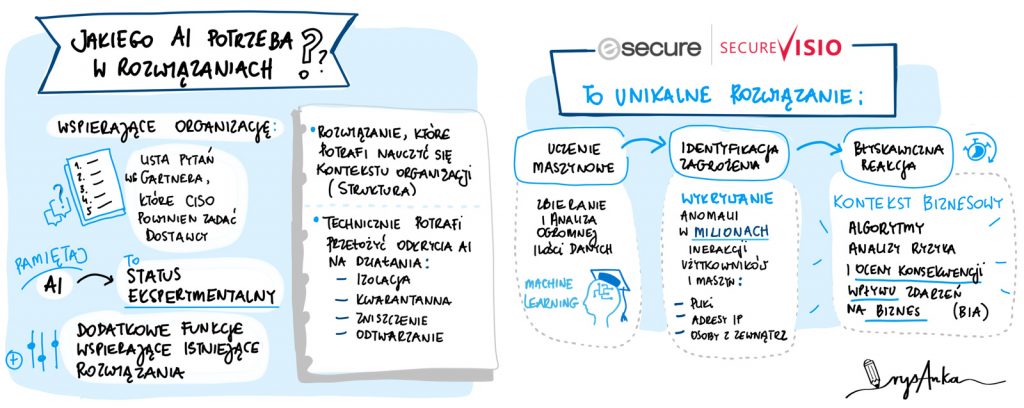

Jakiego AI potrzeba w rozwiązaniach?

Rozwiązania AI, które mają wspierać organizację także muszą spełniać kilka warunków. Taką ogólną listę sformułował np. Gartner (https://www.gartner.com/smarterwithgartner/5-questions-to-cut-through-the-ai-security-hype), formułując przykładową listę pytań, które CISO powinien zadać dostawcy deklarującemu, że jego rozwiązanie jest wspierane przez AI/ML.

W pierwszej kolejności CISO musi jednak gromadzić wraz z zespołem we własnym zakresie wiedzę o rynku, aby unikać tego, co pod pozorem rozwiązania „nowej generacji” zawierającego ML, oznacza po prostu „ostatnią wersja” i „wielozadaniowość”.

W związku z tym CISO powinien też pamiętać, że AI w cyberbezpieczeństwie ma status eksperymentalny. Do istniejących platform technologia dodawana jest do wspierania szeregu funkcji. Są to: wykrywanie anomalii i zagrożeń, analityka uprawnień i wykrywania nadużyć, zarządzanie ryzykiem w wymiarze zgodności prawnej i prywatności, ograniczenie działalności botów, kategoryzacja i data discovery, asset discovery, automatyzacja wykonywania polityki bezpieczeństwa i orkiestracja rozwiązań bezpieczeństwa.

Pożądane cechy rozwiązania cyberbezpieczeństwa wspieranego przez AI można podsumować następująco.

Po pierwsze – musi być to rozwiązanie, które potrafi nauczyć się całego kontekstu organizacji, jego logicznej struktury.

Po drugie, w wymiarze czysto technicznym, musi posiadać asortyment środków pozwalających w automatyczny sposób przekładać odkrycia AI na działania. Od sugestii przesłania wybranego kawałka kodu do sandboxa, przez możliwości wyizolowania, skierowania na kwarantannę czy zniszczenia, komunikację na temat zdarzenia z innymi systemami, po narzędzia kopiowania i odtwarzania obszarów danych.

SecureVisio: AI/ML ciężko pracuje, a nie zdobi rozwiązanie

Dużym wyzwaniem jest połączenie uczenia maszynowego z technikami obrony przed hakerami. Wykorzystanie sztucznej inteligencji może przekładać się na dokładniejsze wykrywanie zagrożeń, skuteczniejszą korelację zdarzeń i wzbogacenie alertów bezpieczeństwa. W taki sposób zostało to zrealizowane w rozwiązaniu SecureVisio firmy eSecure. System uczy się ochrony dzięki algorytmom uczenia maszynowego i sieciom głębokiego uczenia, które z czasem stają się silniejsze i inteligentniejsze.

Uczenie maszynowe zaimplementowane w SecureVisio zmienia obraz cyberbezpieczeństwa, pozwalając na analizę ogromnej ilości danych dotyczących ryzyka i przyspieszając czas reakcji. To usprawnia operacje związane z bezpieczeństwem w organizacjach, które nie mają wystarczających zasobów. Sztuczna inteligencja zbiera informacje i wykorzystuje je do identyfikowania relacji między zagrożeniami, takimi jak podejrzane pliki, adresy IP lub osoby z wewnątrz. Największą zaletą jest szybkość przetwarzania danych. Szybka interpretacja pozwala z kolei pracownikom na niewiarygodnie krótki czas reakcji.

Uczenie maszynowe korzysta z algorytmów analizy ryzyka i oceny konsekwencji wpływu zdarzeń na biznes organizacji (BIA). Trzeba podkreślić, że sposób wykorzystania AI/ML w systemie SecureVisio, to podejście pionierskie. Tego nie oferują bowiem dotąd żadne inne rozwiązania dostępne na rynku w ramach silników detekcji. Co najwyżej – w ramach mechanizmów odpowiedzi. Ale zakłada to już zupełnie inną organizację procesu a i efektywnego czasu reakcji. A skoro tak – to takie zastosowanie wkracza w sferę ryzyka nieskuteczności – zakupu rozwiązania AI będącego ozdobnikiem, a nie robotnikiem cyberbezpieczeństwa.

To kluczowe, aby takie niuanse, które w ostatecznym rozliczeniu mają strategiczną wymowę, firma wzięła pod uwagę dokonując wyborów rozwiązań cyberbezpieczeństwa. I tu wracamy do kwestii zasygnalizowanej na początku. W cyberwojnie prowadzonej dziś przez działy bezpieczeństwa w obronie biznesu, firmy muszą szukać zaufanych sojuszników. Zadaniem zaufanego partnera jest zapewnienie świadomego doboru efektywnego podejścia i narzędzi. Czasem – poprzez wsparcie zdroworozsądkowej, pragmatycznej intuicji swoją wiedzą i doświadczeniem. Kiedy indziej – wprost, poprzez wykazanie, jak w przytoczonym problemie efektywności zastosowania AI – czego unikać, jaka logika powinna przyświecać takiemu wdrożeniu. To odpowiedzialność zaufanego partnera. Z doświadczenia pracy z klientami Trecom i eSecure, twórcy SecureVisio, wynika, że to cecha najlepszej, dojrzałej i skutecznej współpracy.

Pozostałe wpisy

Bezpieczeństwo łańcucha dostaw

Jak interpretować „łańcuch dostaw”? Łańcuch dostaw przede wszystkim obejmuje firmy, z którymi współpracujemy w szczególności wszystkich naszych podwykonawców i usługodawców. […]

Dyrektywa NIS 2 – obowiązki firm: zarządzanie ryzykiem, zgłaszanie incydentów

NIS 2 wskazuje, że wszystkie podmioty muszą „podejmować odpowiednie i proporcjonalne środki techniczne i organizacyjne w celu zarządzania zagrożeniami dla bezpieczeństwa cybernetycznego sieci i systemów informatycznych.”

Jak przygotować się na NIS 2? Najważniejsze informacje: powody i cel wdrożenia, zakres podmiotów, kary i sankcje.

W skrócie – najważniejsze informacje o NIS 2 Dyrektywa NIS 2 to zaktualizowana wersja pierwszego europejskiego prawa o cyberbezpieczeństwie, regulującego […]

Czy EDR i SOAR są przełomową superbronią… psychologiczną?

Czy EDR i SOAR są przełomową superbronią… psychologiczną? W walce z cyberprzestępcami nie można pomijać wymiaru odporności i podatności czynnika […]